Expertii Kaspersky Lab au descoperit o serie de atacuri “invizibile” cu tinta precisa, care folosesc doar software legitim

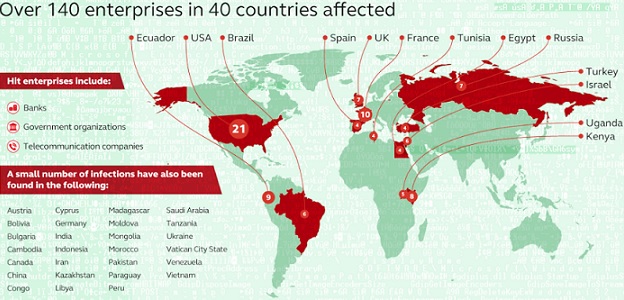

Kaspersky Lab a dezvaluit ca aceste atacuri se intampla la scara larga, lovind peste 140 de retele ale companiilor mari din mai multe domenii de activitate, precum banci si telecom dar si organizatii guvernamentale, cele mai multe victime fiind localizate in SUA, Franta, Kenya, Marea Britanie si Rusia. In total, au fost inregistrate infectari in 40 de tari.

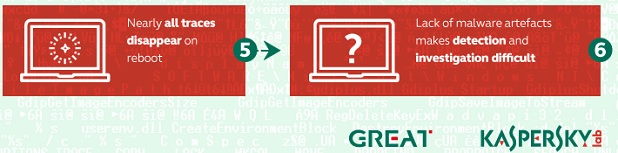

Expertii Kaspersky Lab au descoperit o serie de atacuri “invizibile” cu tinta precisa, care folosesc doar software legitim: teste de intruziune foarte raspandite si instrumente ca PowerShell pentru automatizarea proceselor de lucru in Windows – fara sa lase fisiere malware pe hard drive, ci ascunzandu-le in memorie. Aceasta abordare din doua perspective ajuta la evitarea detectiei prin tehnologii de “whitelisting” si nu le lasa investigatorilor prea multe mostre de malware sau alte dovezi cu care sa lucreze. Atacatorii sunt prezenti doar atata vreme cat au nevoie sa-si stranga informatii, inainte sa li se stearga urmele din sistem, la primul restart.

La finalul anului 2016, expertii Kaspersky Lab au fost contactati de banci din CIS care gasisera programul pentru teste de intruziune, Meterpreter – folosit adesea ca instrument de atac – in memoria serverelor lor, desi nu ar fi trebuit sa fie acolo. Kaspersky Lab a descoperit ca acest cod Meterpreter a fost folosit impreuna cu mai multe script-uri PowerShell legitime si cu alte instrumente. Acestea au fost adaptate si transformate intr-un cod malware capabil sa se ascunda in memorie, fara sa fie vazut, si sa colecteze parolele administratorilor de sistem, pentru ca atacatorii sa poata controla de la distanta sistemele victimei. Scopul final pare sa fie accesarea proceselor financiare.

Nu se stie cine se afla in spatele atacurilor. Folosirea unui cod exploit de tip open source, a instrumentelor Windows obisnuite si a domeniilor necunoscute face aproape imposibil sa determini grupul responsabil – sau daca este un singur grup sau sunt mai multe care folosesc aceleasi instrumente. GCMAN si Carbanak sunt doua grupuri cunoscute care actioneaza in mod similar.

Astfel de instrumente ingreuneaza, de asemenea, dezvaluirea detaliilor unui atac. Cursul normal in cazul unui raspuns la incident include investigarea urmelor si a mostrelor lasate in retea de atacatori. Si, daca datele de pe un hard drive pot ramane disponibile timp de un an dupa un incident, cele din memorie vor fi sterse la primul restart al computerului. Din fericire, in acest caz, expertii le-au obtinut in timp.

“Hotararea atacatorilor de a-si ascunde activitatea si de ingreuna detectia si raspunsul in cazul unui incident explica ultima tendinta a programelor malware rezidente in memorie. De aceea este foarte importanta analiza malware la nivel de memorie. In cazul acestor incidente, atacatorii au folosit toate tehnicile pentru a-si ascunde urmele, demonstrand ca nu este nevoie de fisiere malware pentru extragerea cu succes a datelor dintr-o retea si ca folosirea instrumentelor legitime si open source face atribuirea aproape imposibila”, a spus Sergey Golovanov, Principal Security Researcher la Kaspersky Lab.

Atacatorii sunt activi inca, asa ca este important de notat ca detectia unui astfel de atac se poate face doar in memoria RAM, retea si registru – si ca, in astfel de cazuri, folosirea regulilor Yara bazate pe scanarea fisierelor malware sunt inutile.

Detaliile celei de-a doua parti a operatiunii, care arata cum au implementat atacatorii tactici unice pentru a retrage bani de la bancomate, vor fi prezentate de Sergey Golovanov si Igor Soumenkov la Security Analyst Summit, care va avea loc intre 2 si 6 aprilie 2017.

Dariusz Mazurkiewicz – CEO at BLIK Polish Payment Standard

Banking 4.0 – „how was the experience for you”

„To be honest I think that Sinaia, your conference, is much better then Davos.”

Many more interesting quotes in the video below: